Os conteúdos digitais são cada vez mais parte do nosso dia a dia, seja em formato de vídeos, áudios, imagens ou textos. Eles são acessados através de diferentes dispositivos e plataformas, tornando-se essenciais para a comunicação, entretenimento, educação e comércio. No entanto, com o aumento da demanda por conteúdo online, surgem também desafios para a proteção dos usuários contra ameaças virtuais, como o ataque DDoS. É nesse contexto que a proteção das CDNs (Content Delivery Networks) surgem como uma solução para os usuários na navegação web.

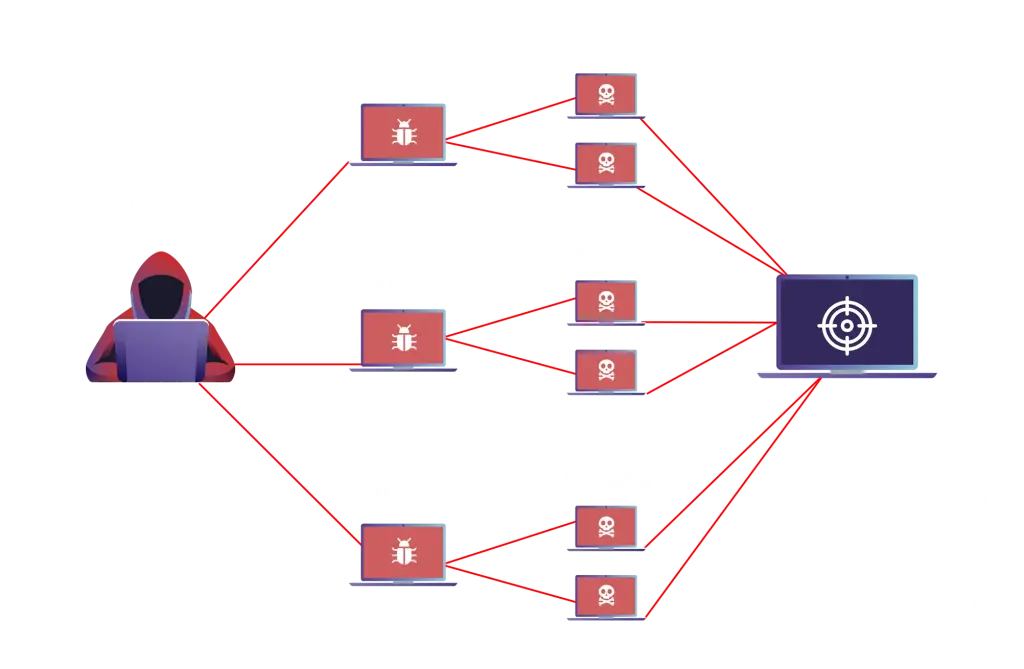

Dispositivos infectados em série

A cada mês, a cada ano, a intensidade dos ataques distribuídos de negação de serviço (DDoS) contra dispositivos conectados à Internet vem batendo recordes. Um dos mais recentes, em fevereiro deste ano, alcançou 900,1 gigabits por segundo com 158,2 milhões de pacotes por segundo. Esses números vêm subindo desde que foi registrado o primeiro ataque distribuído. Em 22 de julho de 1999, um computador da Universidade de Minnesota, nos Estados Unidos, foi atacado por uma rede de 114 outros, que haviam sido infectados com o script Trin00. Como resultado, a mitigação do ataque levou dois dias.

Embora um ataque desses possa ocorrer de uma hora para outra, a construção da rede de “bots” toma tempo do cibercriminoso que a controla. Em geral, o seu ponto de partida é o estabelecimento de um nó de rede “master”. Isso significa que ele infecta um computador com um software projetado para se espalhar e contaminar outros dispositivos. Tais dispositivos incluem:

- PCs;

- Roteadores;

- Câmeras;

- Geladeiras;

- Entre outras coisa que esteja ligada à web e possa disparar dados para um endereço IP.

O ataque começa quando o “master” envia um comando para os dispositivos contaminados, informando o endereço a ser atacado e eventualmente a hora de término dos disparos. Dessa forma, a estratégia usada, em geral, oculta o verdadeiro endereço IP de cada dispositivo de ataque.

Contudo, o DDoS traz para o cenário não apenas um, mas vários riscos. Existem muitos casos registrados pelo noticiário nos quais um ataque de negação de serviço serviu de fachada para ocultar intrusões nas redes e nos sistemas. Enquanto as equipes se ocupavam com a resolução de um problema, um outro ataque estava em andamento.

Não é incomum encontrar relatos parecidos, e você provavelmente também já ouviu em algum noticiário, ou até sofreu com este crime cibernético.

O DDoS é uma ameaça assimétrica

Num artigo em que celebraram a maioridade de 21 anos do DDoS, os professores de computação Eric Osterweil e Angelos Stavrou, da George Mason University (Virgínia, Estados Unidos), e Lixia Zhang, da Universidade da Califórnia, traçam um cenário no mínimo sombrio para a evolução desses ataques. Para os autores, “(…) sempre foi mais fácil ganhar capacidade de ataque do que capacidade defensiva. O DDoS é uma ameaça assimétrica com uma incompatibilidade de impedância entre atacantes e defensores. A lacuna entre as barreiras dos adversários para atacar e o preço para defender sempre foi grande, mas está crescendo, e o status quo não pinta um quadro bonito para o futuro: (…) devemos descobrir os capacitadores fundamentais do DDoS e devemos usá-los para criar defesas eficientes. Sentimos que é hora de reexaminar os princípios que fundamentam o espaço desse problema”.

A assimetria à qual os autores se referem está presente em pelo menos três dimensões dos ataques. A primeira que eles citam é a facilidade de ganho da capacidade. Para se ter uma ideia dessa capacidade, em 2010 havia 8 bilhões de dispositivos não-IoT e 800 mil IoT conectados na Internet, segundo a consultoria Statista. Para 2023, a previsão da empresa é de que existam 10,8 bilhões de dispositivos não-IoT e 19,8 bilhões de dispositivos IoT conectados. Em outras palavras, há enorme quantidade de dispositivos com segurança fragilizada disponíveis para serem agregados em redes de ataque (botnets).

E, para a surpresa de muitos, a proteção das CDNs pode ser uma aliada na proteção de qualquer usuário, conforme veremos adiante.

A defesa pode ser feita em diferentes camadas

A segunda dimensão mencionada pelos estudiosos está nos custos de fazer os ataques: eles são baixos para os atacantes e elevados para os defensores. A terceira assimetria está na ordem dos prejuízos, que podem ser grandes ainda que tendo origem em um ataque pequeno – operações de comércio eletrônico, provimento de acesso à internet, distribuição de sinal de TV e outras operações podem ser extremamente prejudicadas em um desses incidentes.

A defesa pode ser feita em diferentes camadas da operação. Uma possibilidade é implantar proteção na camada dos seus dispositivos dispositivos, mantendo todos atualizados. Outra alternativa é a filtragem do tráfego que vem da internet ainda no provedor de acesso. Além disso, é possível ainda filtrar o tráfego diretamente no alvo do ataque.

Mas a experiência dos profissionais do setor tem mostrado que a primeira alternativa não é muito eficiente. A segurança dos dispositivos é negligenciada pelos proprietários, que raramente atualizam o software e nem sempre trocam as credenciais recebidas do fabricante. Para piorar, os preços de muitos dos dispositivos é tão baixo, que impedem o fabricante de incluir recursos avançados de segurança.

A segunda alternativa seria fazer a filtragem do tráfego no provedor de acesso. Como o cabeçalho dos pacotes contém não apenas o endereço de destino como também o endereço de origem, teoricamente seria possível para um provedor de acesso fazer a filtragem de pacotes. Embora a lógica da solução seja simples, ela é computacionalmente cara e consome tempo, piorando as questões de latência. E como os provedores de acesso não são (em geral) os alvos dos ataques de negação de serviço, eles não levam vantagem alguma em resolver esse tipo de problema. A última solução é filtrar os pacotes no alvo, o que em geral é impossível por falta de conhecimento e de recursos.

A proteção das CDNs

Por isso, Eric Osterweil e seus colegas acham que a tecnologia de rede precisa de aperfeiçoamentos que corrijam faltas de equilíbrio e de simetria. Até que isso apareça – se é que vai aparecer -, não existe proteção melhor do que as CDNs, as redes de entrega de conteúdo.

Com uma ampla capacidade para a filtragem de pacotes, elas fazem justamente o trabalho de proteção que os provedores de acesso poderiam fazer – mas em geral não fazem. Na verdade, esse é um serviço que as CDNs acabaram fazendo por pura vocação: embora tenham aparecido no final da década de 1990 para aliviar os gargalos do aumento do tráfego da Internet no acesso a conteúdo de interesse dos usuários, não demorou a ficar óbvio que os pontos de presença para entrega desse conteúdo teriam o poder de executar outras funções – com a filtragem de pacotes nos “scrubbing centers”, por exemplo.

Na verdade, as CDNs evoluíram de simples PoPs (pontos de presença), baseados em servidores de cache, para data centers de borda, capazes de análise e processamento de dados em tempo real. Queiramos ou não, as CDNs deram há muito tempo os passos necessários para uma presença vigorosa em computação de borda (edge). Ao que tudo indica, essa tendência vai representar a primeira linha de defesa contra ataques de negação de serviço, oferecendo ao mesmo tempo grande poder computacional para o nosso dia a dia. Esse é o futuro diante das redes de entrega de conteúdo.

E você, conta com algum serviço especializado de CDN? Conheça a HugeCDN, a rede de distribuição de conteúdo da Huge Networks! Além dos tradicionais recursos, ela conta com WAF integrado, latência inferior a 40ms e presença global. É uma nova forma de garantir ainda mais proteção às cdns!

Este conteúdo foi produzido pela Huge Networks. Nossa empresa protege sua rede corporativa, acelera aplicações na nuvem, mitiga ataques DDoS e mantém ameaças cibernéticas afastadas. Assine nossa newsletter e fique por dentro das últimas novidades em segurança e infraestrutura digital!