Em um mundo cada vez mais interconectado e digitalizado, o termo “vetores de ataque” têm se destacado como protagonistas do cenário de segurança cibernética. Desde o surgimento dos primeiros vírus de computador, lá no final dos anos 1980, até as sofisticadas ameaças contemporâneas, uma coisa permanece constante: a importância crucial de entendermos como esses vetores podem trazer perigo às redes e sistemas.

A metáfora biológica dos vírus, que podem se esconder e se propagar, não poderia ser mais adequada para abordarmos o assunto. Ela ilustra o modo como programas maliciosos invadem e comprometem nossos dispositivos, causando estragos como mau funcionamento e roubo de informações sensíveis. Neste artigo, exploraremos a evolução dos vetores de ataque, abordando até as táticas contemporâneas que desafiam as estratégias mais rigorosas de segurança cibernética.

Contextualizando os Vetores de Ataque

O aparecimento dos vírus de computador, no final dos anos 1980, surpreendeu muita gente. Naquele momento, não foi fácil para compreendermos que uma entidade de natureza invisível e impalpável, como é o software, pudesse danificar informações e causar prejuízos. Mas com a crescente popularização do uso de computadores pessoais, também não demorou muito tempo descobrirmos os riscos que corremos utilizando programas copiados ilegalmente (em outras palavras, pirateados) ou mídias (naquela época, os disquetes) de origem desconhecida ou duvidosa. Contudo, era justamente ali que estava oculto o perigo.

Os vírus de computador ganharam esse nome por causa da semelhança que existe entre eles e os vírus biológicos. Esta foi uma metáfora adotada devido à semelhanças com as formas, as funções e as consequências dos vírus biológicos que atacam nós seres humanos. Os vírus de computador são programas que podem se ocultar dentro de outros programas e assumir o controle do dispositivo, afetando a sua operação e a sua eficiência.

Tudo isso tem um só nome: malware

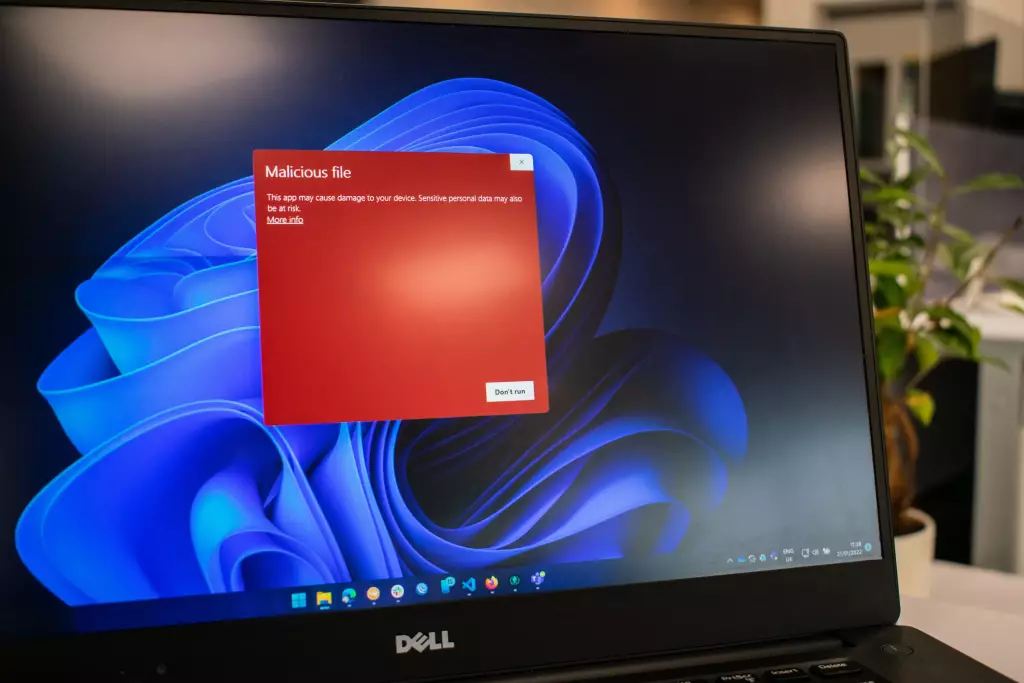

Atualmente, os especialistas em cibersegurança têm uma variedade de outras designações para programas desse tipo – worms, trojans e RATs, por exemplo. Eles até criaram uma categoria para esse tipo de problema: a categoria de malware. Porém, não importa qual seja a designação. Todos eles são programas maliciosos, que chegam ocultos, são instalados sem notificação te notificar, podem permanecer ocultos por um prazo indeterminado, e em algum momento irão te causar alguma espécie de problema.

O problema aparece de repente no seu dispositivo, seja ele um computador, um celular ou algum outro. O dispositivo pode travar, ficar lento ou apresentar comportamento que você não espera. Nesses momentos, podemos achar que fizemos alguma coisa errada, ou que faltou tomar alguma providência.

Em geral, o problema não começou naquele momento e nem foi uma coisa “errada”, mas acidental. Os especialistas em suporte acabarão descobrindo que o dispositivo foi infectado por um malware, e na grande maioria das vezes conseguirão ao mesmo tempo resolver o problema. Logo, também irão descobrir como o vírus chegou até ali. Assim, vão descobrir – na linguagem da cibersegurança – qual foi o vetor da contaminação

As nomenclaturas que trouxemos da biologia para a computação.

Essa palavra – vetor – também foi emprestada pela biologia. Em ciências da vida, os vetores são os organismos vivos que contêm e transportam um vírus. O mosquito “Aedes aegypti”, por exemplo, é o principal vetor do vírus da dengue.

Há décadas os especialistas em segurança travam uma batalha diária contra os vetores de ataque. Primeiro, o perigo estava somente nas mídias – os disquetes, CDs e DVDs contendo jogos, aplicações de negócios ou até sistemas operacionais inteiros, ilegalmente copiados. Depois, vieram os pen drives. Agora, com a onipresença da Internet, praticamente qualquer usuário tem acesso ao download de arquivos para obter o que quiser. Atualmente, esses são os vetores clássicos: arquivos que chegam ao computador do usuário transportados dentro de uma mídia ou obtidos por download. Logo, uma vez instalados, abertos ou executados, libertam o malware, que se oculta na sua máquina e inicia os preparativos para o ataque.

Relembre o caso de Natanz

Você pode se lembrar de um dos casos mais notáveis de contaminação de uma rede, que ocorreu em 2010. Este caso foi na usina de processamento de urânio do governo iraniano na cidade de Natanz. Naquela época, um vírus chamado Stuxnet atingiu os controladores eletrônicos programáveis das centrífugas de produção de urânio, causando nelas danos que retardaram em pelo menos um ano o programa atômico iraniano. Porém, como a usina não tinha nenhuma conexão com a Internet, a contaminação ocorreu um ano antes, por meio de pen drives, em quatro empresas que prestavam serviços para a usina – a rede da usina foi contaminada por meio do software que elas produziam para o governo iraniano. Embora a origem do vírus nunca tenha ficado clara, o governo iraniano acusou Israel e os Estados Unidos de serem os responsáveis pelo ataque.

Mesmo com políticas de segurança rígidas, os vetores de ataques ainda serão um risco

O pen drive não era um vetor novo. Nas empresas, seu uso já era controlado tanto pelos antivírus, quanto pelas políticas corporativas de segurança da informação, que bloqueavam seu uso nos dispositivos. Providências como a varredura automática de novas aplicações, e-mails, anexos, mídias e de outros vetores em busca de contaminações reduziram bastante o risco nas empresas. A combinação disso com programas de educação para os funcionários também contribuiu para melhorar a segurança cibernética.

No entanto, existem empresas onde as políticas são menos rígidas: nesses casos, o risco é permanente, e essas empresas têm a possibilidade de se tornar hospedeiras de malware, eventualmente contaminando parceiros comerciais. Foi assim que a rede de supermercados Target, dos Estados Unidos, foi contaminada. Em 2013, o Target deu acesso à sua rede para uma pequena empresa de manutenção de geladeiras, que não tinha boas práticas de segurança da informação. Dessa forma, os invasores entraram na rede do Target e plantaram “skimmers” no software de processamento dos cartões de pagamento. Desse modo, foram furtados os números de aproximadamente 40 milhões de cartões de pagamento.

Vetores de Ataque e Prevenção

Por mais que as empresas se previnam, é quase impossível impedir que haja, em algum momento, alguma espécie de contaminação. As mais ousadas, praticadas por hackers a serviço de estados-nação, têm usado como vetor os pacotes de atualização de software e até mesmo as bibliotecas utilizadas pelas linguagens mais populares, como o Python, por exemplo. Em dezembro de 2020, a SolarWinds informou ao mercado que as atualizações da sua plataforma Orion, para gerenciamento da área de TI, continham um backdoor e haviam contaminado pelo menos 18 mil clientes. Logo, como no caso do Stuxnet, não foi possível atribuir a culpa a um país, mas especialistas em inteligência informaram à mídia dos EUA que os maiores suspeitos eram hackers da Rússia ou da China.

Como você pode imaginar, um incidente como esses justifica a postura rígida das áreas de segurança cibernética, que encara qualquer vetor como suspeito. Isso, claro, até que se prove o contrário.

Este conteúdo foi produzido pela Huge Networks. Nossa empresa protege sua rede corporativa, acelera aplicações na nuvem, mitiga ataques DDoS e mantém ameaças cibernéticas afastadas. Assine nossa newsletter e fique por dentro das últimas novidades em segurança e infraestrutura digital!