Ransom DDoS, uma ameaça digital que combina negação de serviço e extorsão, surge como um desafio cada vez mais significativo e crescente no universo cibernético. Este complexo fenômeno, que se utiliza da interrupção de serviços online como moeda de troca, traz consigo nuances que merecem uma análise aprofundada.

Neste artigo, exploraremos as complexidades do RDDoS, rastreando sua evolução desde os primeiros registros até as táticas modernas realizadas pelos cibercriminosos contemporâneos.

RDDoS: você nunca sabe quando esse ataque vai acontecer

Poucos crimes cibernéticos têm sido tão nocivos quanto o ransomware. Embora não seja novo, esse tipo de crime tem feito estragos no mundo inteiro, atingindo desde pequenas empresas até corporações de alcance global: os cibercriminosos contaminam os computadores e pedem um valor em dinheiro para reverter a situação.

Em 21 fevereiro deste ano, um desses ataques atingiu, nos Estados Unidos, a empresa Change Healthcare, responsável pelo processamento de documentação de planos de saúde (receitas, atestados, cobranças, pagamentos, transferência de fundos e muito mais). Como a empresa processa dados para cerca de metade dos planos de saúde, os prejuízos no setor já apareceram e muitas clínicas e laboratórios avisaram o mercado que estão ficando sem dinheiro em caixa, e em alguns casos precisarão recorrer a empréstimos bancários para fechar as contas.

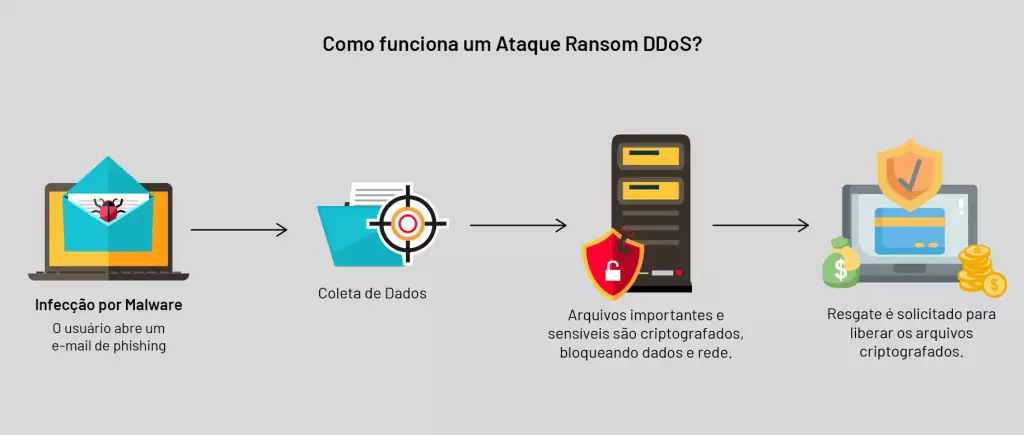

O ataque pode ter começado de várias maneiras – pode ter havido uma contaminação por phishing (nesse caso, um malware recebido em e-mail, por exemplo) ou uma intrusão na rede por meio de uma vulnerabilidade em algum dos dispositivos ligados a ela. Mas existe um ataque com extorsão, em que o cibercriminoso também exige resgate, e no qual nada disso é necessário: ele não precisa de malware algum para suas ações, podendo atacar à distância com o RDDoS – ou Ransom DDoS, um ataque de negação de serviço com exigência do pagamento de um resgate, que é enviada por eMail. As empresas que não estiverem protegidas por um bom serviço de mitigação de tráfego malicioso podem se considerar em risco.

DDoS já é oferecido como serviço

O RDDoS se desenvolveu com o aparecimento do aluguel das plataformas de ataque – esse aluguel acabou sendo conhecido como DDoS-as-a-Service e multiplicou o interesse de criminosos pela obtenção de ganhos quase que imediatos e com um custo e risco bastante reduzidos.

A Storm, em 2007, foi uma das primeiras botnets que oferecia ataques como serviço: a rede tinha entre 250 mil e 1 milhão de dispositivos, podendo ser alugada por qualquer pessoa. Alguns dos servidores dela foram desligados em 2008 e pouco a pouco ela acabou ficando inativa. Desde então, o modelo de DDoS as a service permitiu que gangues com habilidades técnicas básicas (ou sem nenhuma) lançassem ataques pesados sobre suas vítimas.

Pode-se dizer que é praticamente impossível determinar quando e onde ocorrerá um ataque desse tipo: embora autoridades policiais do mundo inteiro monitorem a dark web em busca de pistas sobre esse assunto, é raro ver notícias de que uma pessoa foi presa sob a acusação de ter feito ou planejado um ataque DDoS, com ou sem exigência de resgate.

O mais frequente é a descoberta e derrubada das plataformas que vendem o serviço. Essas plataformas controlam uma ou mais botnets e as acionam contra um ou mais endereços da internet, quando seus serviços são contratados.

Um problema difícil para as autoridades

Por mais que as autoridades de todos os países trabalhem no combate aos cibercriminosos e aos seus recursos, tais como servidores, plataformas e domínios, eles estão o tempo todo organizando novas botnets e instalando novas plataformas para a venda dos serviços de ataque. Uma das principais razões para isso é que existem muitas pessoas buscando esses serviços, tanto na dark web quanto na superfície da Internet.

Um dos principais atrativos desses novos cibercriminosos é que eles não precisam gastar muito para terem acesso ao poder de fogo dessas armas cibernéticas. No ano passado, um levantamento da empresa de segurança cibernética Searchlight Cyber revelou um aumento na disponibilidade e quantidade de interessados nessas plataformas, chamadas de “stressers” e “boosters”.

Uma delas, a “Nightmare Stresser”, que opera desde 2020, já tinha mais de 566 mil usuários registrados e 52 servidores, podendo fazer ataques com 28 diferentes métodos, divididos em três grandes categorias: Camada 4 (Transporte) UDP, Camada 4 (Transporte) TCP e Camada 7 (Aplicação) TCP. Outra plataforma estudada no levantamento, chamada Paper Stresser, utilizava 12 mil bots para conduzir os ataques e podia disparar até 700 GB/s.

O serviço era oferecido em quatro valores diferentes para assinaturas mensais, que variavam de US$ 30 a US$ 125, prometendo intervalos de ataque de até 500 segundos com 18 diferentes métodos. Existem plataformas que oferecem serviços mensais com os preços de assinatura variando de US$ 30 mensais até US$ 18.000 trimestrais. A opção mais cara oferece ataques ilimitados por dia, e duração de ataque de até duas horas, com cem ataques simultâneos.

Três dias de ataque com RDDoS

Um dos ataques mais graves de RDDoS começou em 21 de outubro de 2022 e só terminou dois dias depois: as vítimas foram oito empresas que oferecem e-mail seguro e outros serviços de privacidade e segurança – Runbox, Posteo, Fastmail, TheXYZ, Guerilla Mail, Mailfence, Kolab Now e RiseUp. Todas receberam um e-mail pedindo um resgate de 0,06 BTC (cerca de US$ 4.000 na época).

As empresas tiveram três dias para pagar, e os invasores ameaçaram colocar suas redes off-line se não pagassem. A mesma coisa vem acontecendo com pequenos e médios provedores de acesso à Internet no Brasil – eles são atacados com DDoS e recebem e-mails exigindo pagamento para que o ataque termine.

Embora o problema não seja novo, não há sinais de que ele desapareça: ele pode surgir a qualquer momento, com intensidade e duração variáveis, mas sempre com a mesma exigência: dinheiro. Embora muitas vítimas já tenham pago, elas sabem que essa não é a solução e que outros ataques ainda vão acontecer. A solução está em investir em tecnologia, contratando parceiros que conhecem bem o assunto, como a Huge Networks, e que como ela têm recursos para filtrar o tráfego e proteger os clientes de ataques como esses.