Os ataques cibernéticos estão se tornando cada vez mais sofisticados e prejudiciais, e entre os mais comuns e devastadores está o DDoS (Distributed Denial of Service). Este tipo de ataque tem o poder de paralisar websites, serviços online e até mesmo redes inteiras, comprometendo a segurança e a confiança de empresas e usuários.

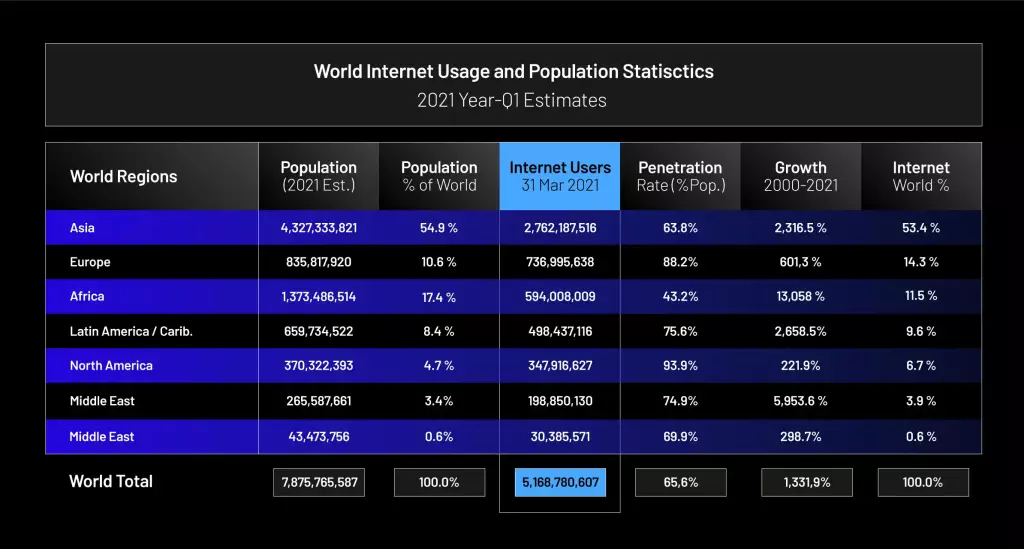

Esses ataques ganham amplitude, justamente pelo fato de existirem bilhões de dispositivos conectados a internet. Além disso, o número de usuários no mundo cresce a cada ano. Segundo uma pesquisa realizada pelo Internet World Stats, pelo menos 67% da população mundial está conectada à internet. Em outras palavras, estamos vivendo um momento em que a internet cobre mais da metade de todo o planeta.

Nesse sentido, o que víamos antigamente só em filmes — carros andando por conta própria, hologramas, inteligência artificial etc. — já não é algo tão fora da nossa realidade. Portanto, fica claro que o crescimento da internet pode trazer demandas de segurança a serem resolvidas, afinal, o avanço tecnológico também beneficiou os criminosos.

Afinal, o que é DDoS?

O DDoS (Distributed Denial of Service, ou ataque de negação de serviço distribuído) é um tipo de crime cibernético bastante conhecido no mundo da cibersegurança.

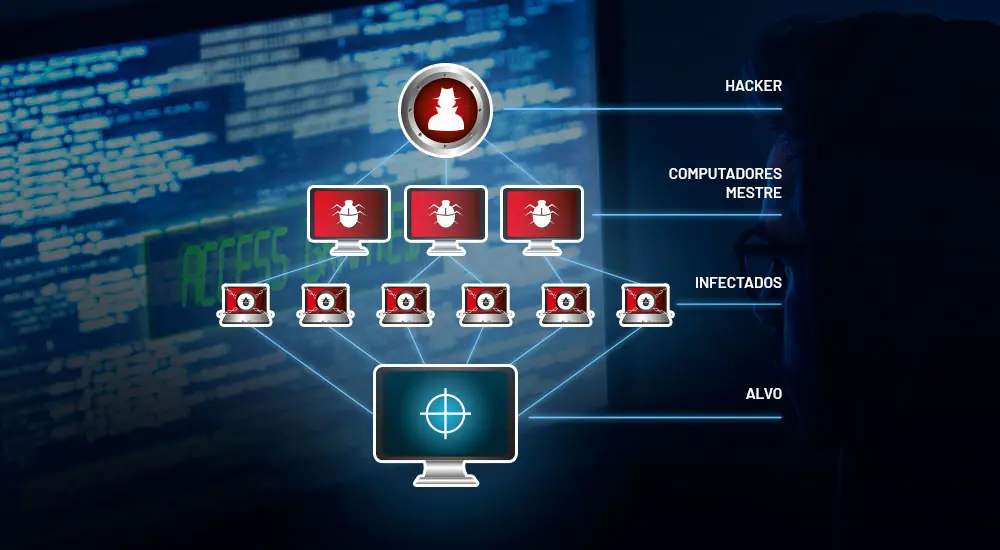

Aqui, uma central comanda milhares de máquinas e gerencia um ataque em grande escala. O cracker invade ou desenvolve sua própria central de controle (C&C) e, em seguida, infecta outros milhares de dispositivos com um vírus malware. Esse grupo de máquinas infectadas é conhecido como botnet.

Para exemplificar, podemos fazer uma analogia com um apocalipse zumbi. Afinal, a maneira como ambos se multiplicam é bem parecida. Se você já assistiu um filme ou série que trate do tema, certamente percebeu que o vírus se multiplica conforme os zumbis vão infectando outras pessoas.

Quando o número de infectados cresce, os recursos necessários para a sobrevivência humana começam a ficar escassos e inacessíveis em muitos casos. O DDoS se comporta da mesma forma na internet. As máquinas infectadas consomem os recursos das vítimas para que não haja mais nada ao que, ou, a quem recorrer.

Por fim, o principal objetivo dos ataques DDoS, é sobrecarregar a vítima com uma grande quantidade de tráfego malicioso. Os criminosos podem direcionar esses ataques até um web site, servidor, ou até mesmo uma infraestrutura inteira. Para as empresas, o tempo de inatividade causado pelo DDoS causa, além de prejuízos financeiros, danos à reputação da marca, problemas judiciais, entre outros.

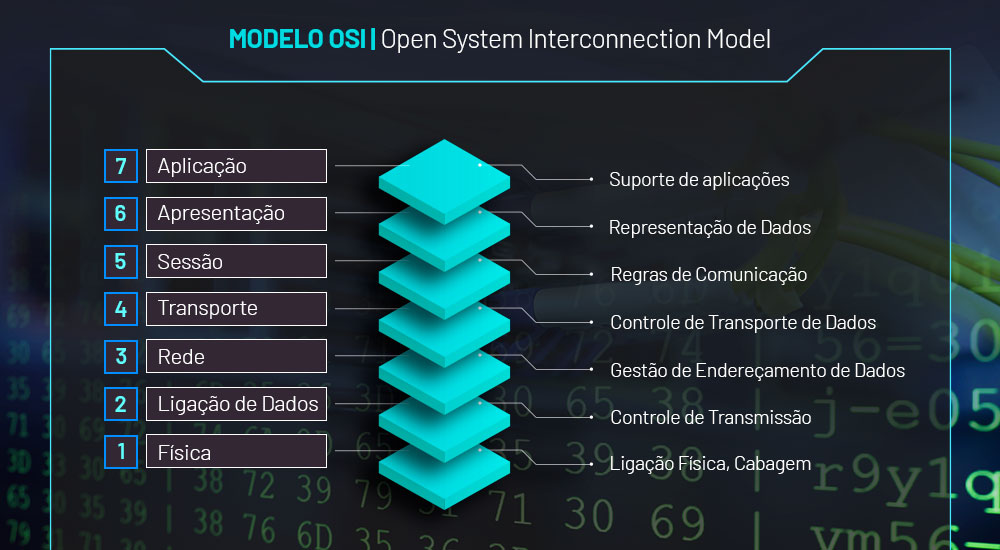

Modelo OSI: as camadas utilizadas pelos cibercriminosos em ataques DDoS

A sigla OSI significa Open Systems Interconnection Model e é um dos modelos de referência da ISO (Organização Internacional de Padronização) para os protocolos de comunicação na internet. As camadas do modelo OSI são caminhos utilizados pelo atacante para realizar os ataques DDoS.

Atualmente, as 7 camadas do Modelo OSI são divididas em: Física, Enlace de dados, Rede, Transporte, Sessão, Apresentação e Aplicação.

Veja cada uma delas:

1 – Camada Física

É a camada base do modelo OSI, onde encontra-se a parte física da rede. Também é responsável pela transmissão de bits brutos em um canal de comunicação.

2 – Camada de Enlace de Dados

Camada responsável pela facilitação da comunicação entre os dispositivos da rede. Além disso, também tem o papel de detectar e corrigir erros encontrados na camada 1.

3 – Camada de Rede

É a responsável por receber e entregar as informações (dados) aos destinatários da rede.

4 – Camada de Transporte

Responsável pela compactação dos dados. A camada 4 se baseia no protocolo TCP/IP.

5 – Camada de Sessão

Realiza a abertura e fechamento de transmissões de forma dinâmica. Cria pontos de restauração e ajuda na comunicação funcional entre os dispositivos da rede.

6 – Camada de Apresentação

Etapa em que é realizada a criptografia e descriptografia dos dados. Além de entregar a informação simplificada para a camada de aplicação.

7 – Camada de Aplicação

Ponto em que o usuário tem a experiência direta com o modelo OSI. Aqui é onde acontece a interação entre as pessoas e os dispositivos conectados à internet.

Quais são os tipos de ataques DDoS?

Existem três tipos de ataques DDoS: volumétricos, na camada de aplicação e os direcionados a protocolos. Em cada um deles, os criminosos aplicam métodos e técnicas diferentes, justamente com o intuito de explorar ao máximo o seu alvo.

Conheça os três tipos:

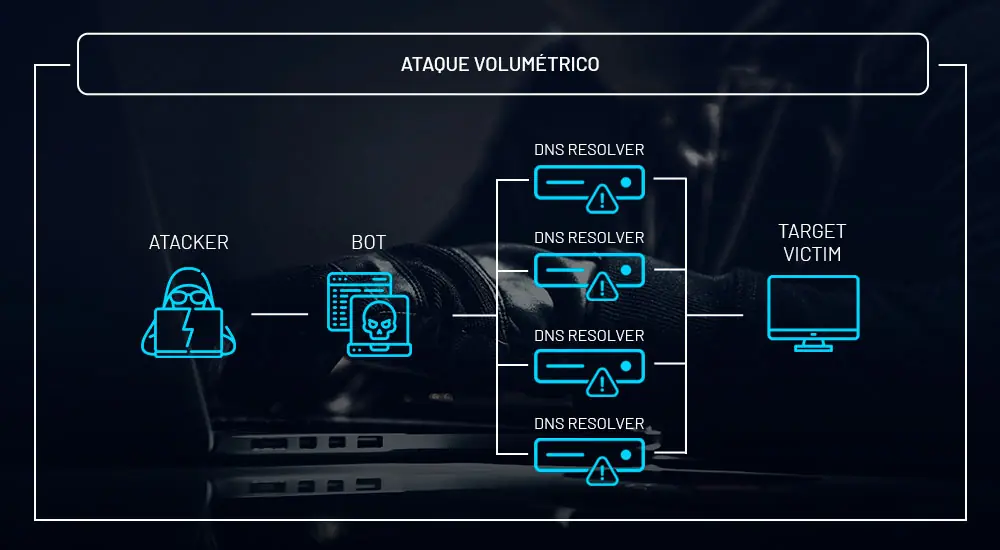

Ataques Volumétricos

Acima de tudo, o objetivo aqui é consumir banda — capacidade de internet —, rede e/ou serviço de destino. Nesse sentido, a ideia é sobrecarregar a vítima de maneira que ela não consiga se comunicar com o resto da Internet. Atualmente, os criminosos se beneficiam da utilização de botnets, que nada mais são do que sistemas e dispositivos infectados por um malware sob controle do atacante.

É importante ressaltar que a maioria dos usuários que fazem parte de botnets sequer sabem disso. A vítima não é avisada que seu sistema ou dispositivo foi alvo de invasão. Em outras palavras, tudo é feito sem aviso ou sinalização.

Do outro lado da ponta, temos as grandes organizações – que são vítimas frequentes desses ataques. Contudo, diferentemente do usuário, as empresas rapidamente percebem os sintomas e consequentemente os prejuízos causados por esse tipo de crime.

Por exemplo, imagine que um ataque como este seja direcionado a um aplicativo de investimentos, e, de repente, os investidores da plataforma não consigam mais acessá-lo. Para um investidor assíduo, isso poderia resultar em prejuízos financeiros significativos.

E não se engane! Os cibercriminosos estão por toda parte, assim como estão dispostos a atacar qualquer um que se encontre vulnerável na internet. Se a vítima não estiver preparada para lidar com esse cenário, certamente ela será um alvo fácil para os atacantes.

Além disso, muitos desses ataques podem ser feitos através de vulnerabilidades de amplificação, como amplificação DNS, amplificação SSDP, LDAP/CLDAP etc.

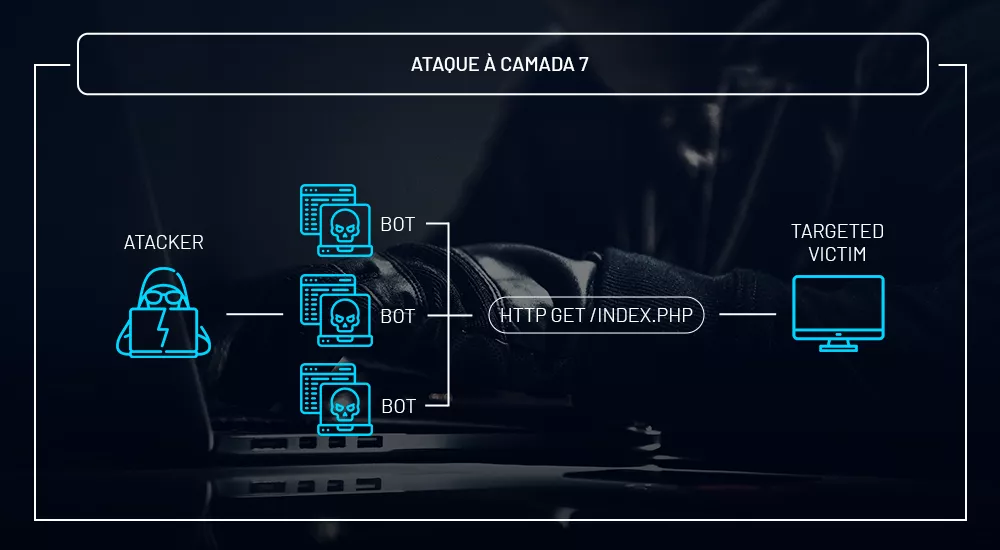

Ataques na Camada de aplicação

Os ataques na camada de aplicação são, sobretudo, os mais complexos de serem mitigados. Isso ocorre pois o atacante envia muitas requisições simultâneas, simulando o tráfego legítimo da aplicação de destino. Para exemplificar, pense em 1.000.000 usuários tentando abrir o seu website, enviando muitos requests HTTP GET ou HTTP POST.

Imagine milhares de abas abertas do Chrome e que todas elas acessem simultaneamente o mesmo site. Na prática, é assim que funciona um ataque na camada de aplicação. Entretanto, a quantidade de acessos é extremamente alta, e, por isso, a aplicação da vítima acaba sendo prejudicada.

Ao contrário dos ataques volumétricos que visam a rede inteira, o DDoS na camada 7 — camada de aplicação do modelo OSI — objetiva interromper uma aplicação específica da vítima.

Além disso, quando direcionados a camada 7, o DDoS só pode ser mitigado através de metodologias complexas, como Challenge DNS, TCP SYN Proxy, Captchas, entre outros. Todavia, vale ressaltar que a maioria desses ataques são de baixo volume de banda (bits/megabits).

Porém, eles são altamente destrutivos, e, portanto, os mais difíceis de serem detectados e mitigados.

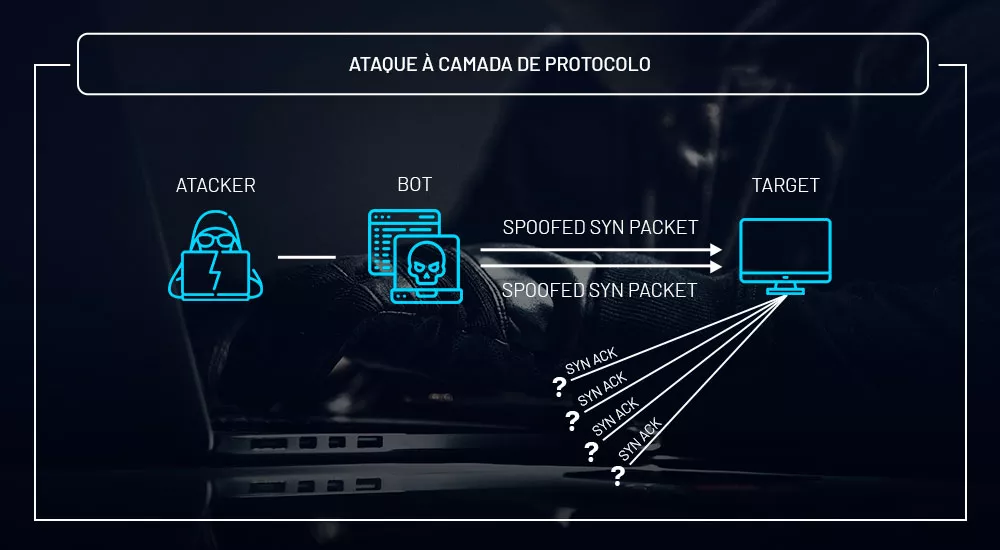

Ataques exaustivos (TCP ou semelhantes)

Os ataques exaustivos TCP —Transmission Control Protocol, ou Protocolo de Controle de Transmissão — são realizados com o objetivo de consumir todos os recursos de hardware e processamento disponíveis, como a CPU. Dessa forma, através de um alto volume de tentativas seguidas de abertura de conexões, essa técnica faz com que o servidor ou a rede de destino responda de maneira desproporcional.

Portanto, firewalls, load balancers, roteadores e demais equipamentos com grande capacidade podem ser derrubados com esses métodos. Além disso, existem outros vetores explorados aqui, como o TCP SYN, TCP SYN+ACK, TCP RST, TCP ACK, entre outros.

Veja os principais motivos por trás dos ataques DDoS

O DDoS é um tipo de ciberataque que vem ganhando popularidade pelos estragos causados em grandes empresas do mercado e no mundo todo. Por exemplo, em 2015, a série Mr. Robot deu o que falar ao abordar a temática nas televisões do mundo todo.

Entretanto, apesar de em muitos momentos o tema ter sido romantizado, a produção consegue explorar muito bem o universo da cibersegurança. Além disso, a série também mostra algumas das principais motivações por trás desses ataques.

São várias as razões pelas quais esses crimes acontecem e trouxemos algumas para vocês neste artigo:

Prática de extorsão

O servidor ou infraestrutura é sobrecarregado e tomado pelo atacante. Portanto, para que o sistema volte ao ar, o criminoso solicita uma quantia em dinheiro em troca. Contudo, não existe garantia alguma de que a promessa seja realmente cumprida. Afinal, você estará lidando com um criminoso.

ATENÇÃO! Sempre recomendamos que não pague qualquer resgate advindo de ataques cibernéticos, uma vez que não existe qualquer garantia. Além disso, pagar o resgate fortalece o atacante.

Concorrência desleal

Algumas empresas, para terem mais vantagem competitiva, utilizam o DDoS como arma para atingir seus concorrentes. Infelizmente, essa pratica se tornou muito comum no mercado, principalmente no segmento de ISP’s (Internet Acces Provider) ou, como são conhecidos popularmente, Provedores de Internet.

Portanto, atente-se aos possíveis motivos pelos quais você poderia estar sofrendo este ataque. Afinal, existe a possibilidade de ser um concorrente desleal.

Hacktivismo

Aqui, o indivíduo utiliza o DDoS como um meio para expressar sua indignação com a política, setor privado ou servidor de jogo, por exemplo. Esta prática é, muitas vezes, direcionada a órgãos governamentais como uma espécie de protesto contra as ações feitas pelos mesmos. Portanto, o ataque é um recurso para mostrar essa insatisfação com um serviço prestado.

Vingança

Um outro motivador muito comum é o de “chumbo trocado” entre ex-funcionários e empresas. Já foram divulgados diversos escândalos de ex-colaboradores que contrataram um serviço de ataques DDoS no mercado negro para se vingar da companhia que os demitiu. Dá para acreditar?!

Fama

Se você acessa o twitter, provavelmente já se deparou com uma trend envolvendo grupos de hackers. Isso acontece porque as pessoas enxergam de maneira superficial os casos envolvendo ataques cibernéticos. O que os criminosos querem são aqueles poucos minutinhos de fama, para se promoverem através de causas populares.

Até aqui, já vimos o que é DDoS e os motivos pelos quais ele acontece com tanta frequência. Porém, a grande pergunta é: como você pode proteger a sua empresa, site ou servidor desse tipo de ameaça? Você está preparado para responder esta pergunta? Não? Então, vamos continuar!

Como estar protegido contra um ataque DDoS?

Se proteger de um ataque de negação de serviço distribuído pode ser uma tarefa um tanto quanto complexa. Aqui na Huge Networks, por exemplo, contamos com um time formado por especialistas de diversas áreas, como engenheiros de TI, analistas de redes, desenvolvedores e programadores. Além disso, temos tecnologia própria e uma infraestrutura robusta que se conecta com os principais pontos de conectividade do mundo.

Porém, antes de procurar qualquer solução, é necessário que você entenda quais são as suas necessidades em relação a segurança de sua infraestrutura de rede — isso possibilita que você tome as melhores decisões.

Existem alguns recursos e ferramentas que podem ser utilizadas na luta contra os ataques DDoS. Se você gerencia sua própria rede, vamos dar algumas dicas para que você aumente a segurança de sua infraestrutura e identifique possíveis estes ataques.

Conheça o seu tráfego

Primeiramente, é muito importante conhecer bem o tráfego da sua rede. Se você gerencia o próprio servidor, é crucial que você seja capaz de identificar alterações nos padrões de acessos. Afinal, os ataques DDoS se comportam de maneira agressiva através de um grande volume de tráfego malicioso.

Portanto, identificar essas alterações é fundamental para o funcionamento da infraestrutura, assim como também a sua segurança.

Roteador de borda não mitiga ataques DDoS

Algumas empresas confiam toda a segurança de sua rede nos roteadores de borda. Porém, o equipamento não foi feito para mitigar DDoS, mas sim para conduzir da melhor forma o tráfego que passa pela infraestrutura.

Os criminosos, podem descobrir a fragilidade de sua rede e explorar as vulnerabilidades do equipamento. O atacante pode, por exemplo, explorar diversos tipos de vetores, como: amplificação DNS, amplificação SSDP, etc.

Os ataques DDoS estão sempre evoluindo, e a cada ano que passa é possível observar um aumento significativo no número de anomalias detectadas e mitigadas na internet. Além disso, os criminosos estão sempre em busca de novas tecnologias que objetivam aprimorar suas técnicas.

Mesmo que você crie regras em seu roteador de borda, sua infraestrutura ainda pode ser um alvo — afinal, o equipamento não foi desenvolvido com o propósito de mitigar ataques. Portanto, aplique outras técnicas e métodos de prevenção para que sua empresa tenha mais segurança.

Investir em largura de banda pode amenizar o problema

O DDoS consome largura de banda, podendo fazer com que sua infraestrutura fique saturada facilmente. Portanto, nada mais justo do que investir neste recurso para evitar que sua rede fique sobrecarregada — inclusive em casos de ataques menores.

Entretanto, é importante ressaltar que essa é apenas uma maneira de amenizar o impacto do problema e não resolvê-lo.

Blackhole (Buraco Negro)

Essa é uma técnica utilizada geralmente em última instância, ou quando não há outro recurso para mitigar ataques. Apesar de ser uma maneira de se defender, o blackhole (ou blackholing), descarta todo o tráfego que chega na rede, ou seja, tanto o tráfego legítimo quanto o malicioso serão roteados para um “buraco negro”.

Além disso, existem muitos problemas na utilização deste recurso e o principal deles é que até os usuários legítimos podem ter seu acesso ao serviço negado. Você não quer que o seu cliente saia frustrado do seu site, correto?

Crie regras para os roteadores e firewalls

Uma tarefa básica e também muito importante é a criação de regras no firewall da rede e ACL’s — acess list control ou lista de controle de acessos — nos roteadores. Você pode, por exemplo, configurar o seu roteador para bloquear requisições DNS com protocolos UDP na porta 53 — isso poderia ajudar na defesa contra um ataque de amplificação DNS.

Porém, como dito no tópico sobre os roteadores de borda, nem sempre realizar estas configurações básicas serão o suficiente para estar 100% protegido contra ataques DDoS mais complexos.

Tenha ao seu lado um especialista em mitigação

As técnicas que apresentamos podem não ser o suficiente para resolver 100% do problema. Afinal, os criminosos buscam explorar ao máximo a infraestrutura de suas vítimas. O ideal é contar com uma solução especializada é evitar maiores problemas, e, principalmente, a dor de cabeça causada por esses ataques.

As soluções de mitigação, disponíveis atualmente, contam com tecnologia de ponta e infraestruturas robustas para lidar de maneira resiliente contra os ataques DDoS. Ao direcionar essa tarefa para uma empresa especializada, você economiza recursos financeiros, humanos e outros esforços necessários para sua segurança na internet.

Conheça a solução da Huge Networks

Atualmente, a Huge Networks possui uma das soluções mais modernas do mercado, além de uma infraestrutura robusta e completa para atender a sua empresa.

Com tecnologia própria, nossa proteção DDoS foi construída com base em Inteligência Artificial e o que há mais moderno no mercado de segurança cibernética.

Além disso, a solução conta com uma metodologia chamada “based learning” que detecta todas as anomalias, inclusive aquelas desconhecidas pelo sistema através de um método de aprendizagem inteligente.

São mais de 15 pontos de presença a sua disposição, SLA de mitigação inferior a 5 segundos, suporte 24/7, dashboard para monitoramento em tempo real e muito mais.

Este conteúdo foi produzido pela Huge Networks. Nossa empresa protege sua rede corporativa, acelera aplicações na nuvem, mitiga ataques DDoS e mantém ameaças cibernéticas afastadas. Assine nossa newsletter e fique por dentro das últimas novidades em segurança e infraestrutura digital!